靶场部署

- 到https://www.vulnhub.com/entry/mhz_cxf-c1f,471/下载.zip文件

- 解压.zip文件,得到.ova文件

- 在vmware选择

文件-打开-选择ova文件 - 打开虚拟机,配置网络静态ip地址(我的是192.168.19.206)

打点

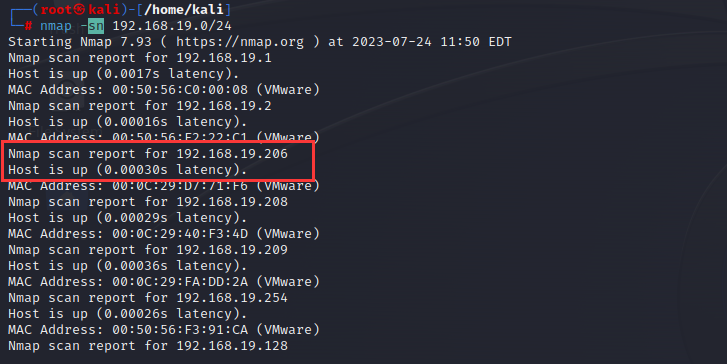

对该网络中所有主机进行ping扫描,以探测主机存活性

1

nmap -sn 192.168.19.0/24

发现靶机存活

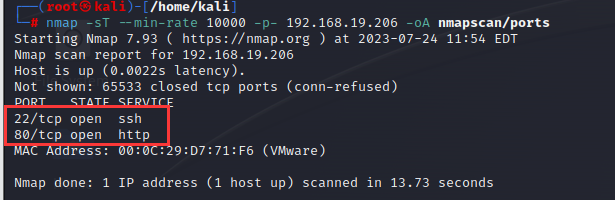

以三次握手的TCP方式、最低速率10000扫描靶机端口,全格式输出到nmapscan/ports

1

nmap -sT --min-rate 10000 -p- 192.168.19.206 -oA nmapscan/ports

发现靶机开放80、22端口

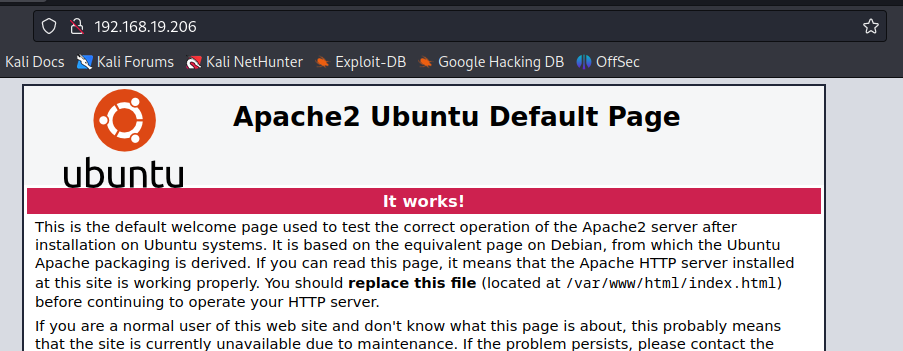

浏览器打开web页面(80端口)查看主页

发现是开了apache2服务

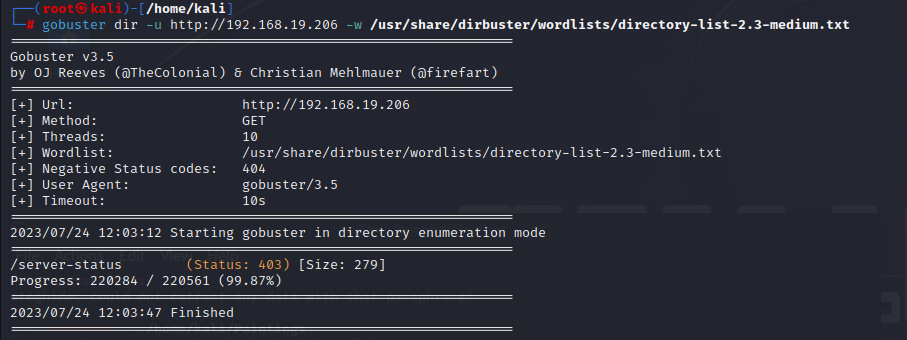

对web进行目录爆破

1

gobuster dir -u http://192.168.19.206 -2 /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

没有结果

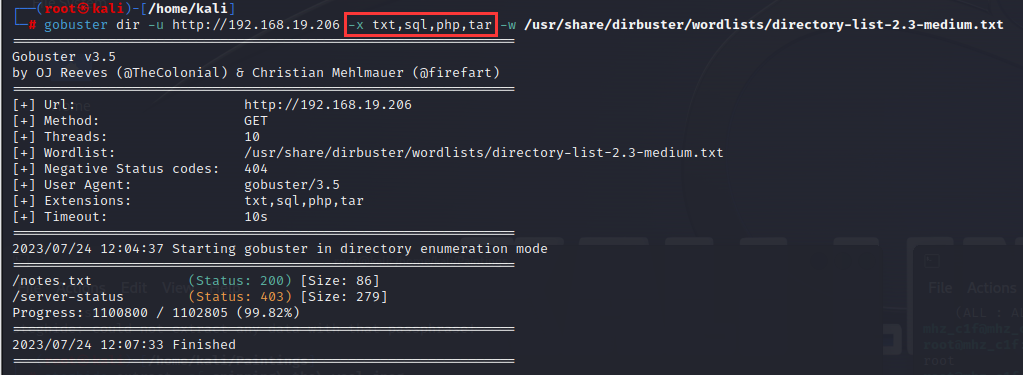

探测指定格式的文件

1

gobuster dir -u http://192.168.19.206 -x txt,sql,php,tar -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

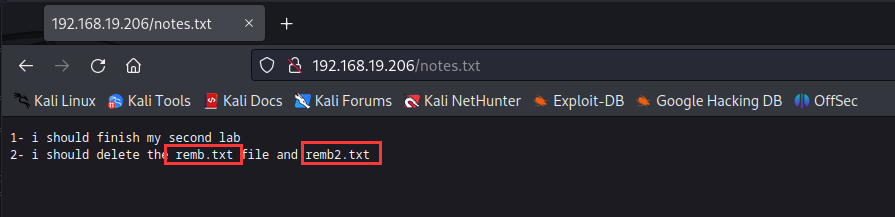

发现notes.txt,进去看看

发现还有两个文件:remb.txt 和 remb2.txt,进去看看

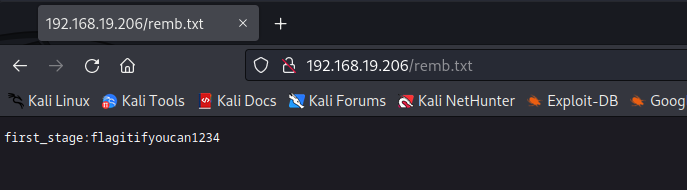

remb.txt得到第一条消息:first_stage:flagitifyoucan1234

remb2.txt无法打开

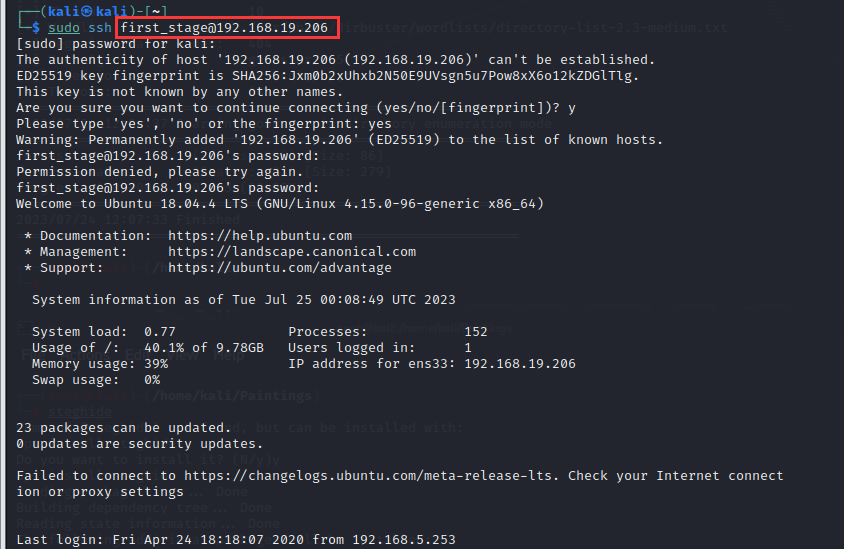

由于ssh服务也是开放的,我们尝试使用得到的第一条消息登录ssh服务

1 | ssh first_stage@192.168.19.206 |

登陆成功!

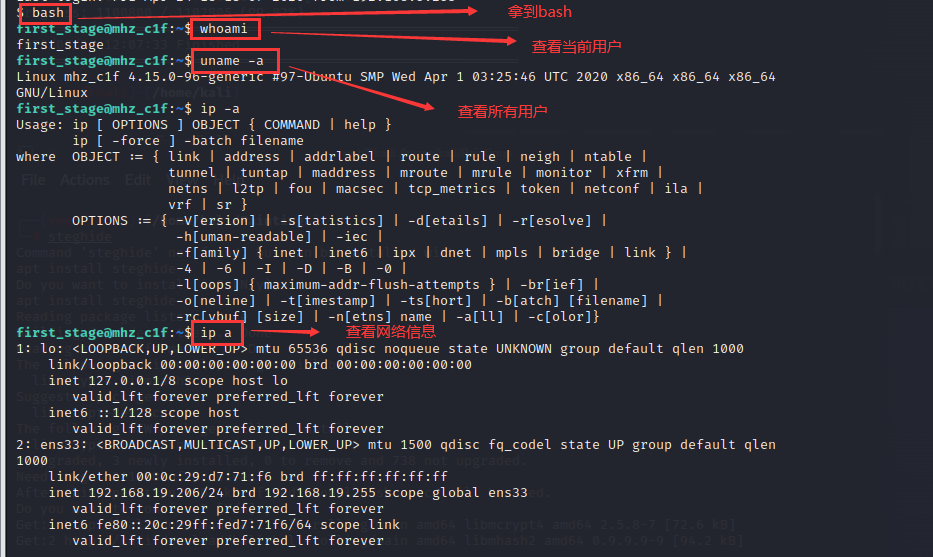

进一步对ssh进行探索

将图片下载到kali机

1

scp first_stage@192.168.19.206:/ome/mhz_c1f/Paintings/* .Paintings

打开图片查看

1

xdg-open Russian\ beauty.jpeg

没有发现什么信息

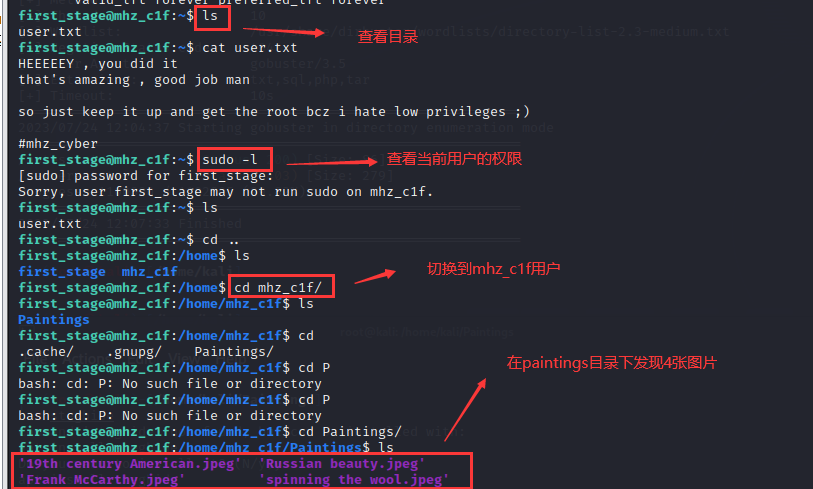

查看图片是否有捆绑或隐写

1

2

3file *.jpeg

binwalk *.jpeg

steghide info Russian\ beauty.jpeg #空密码

发现wool.jpeg 图片中隐写了remb2.txt文件

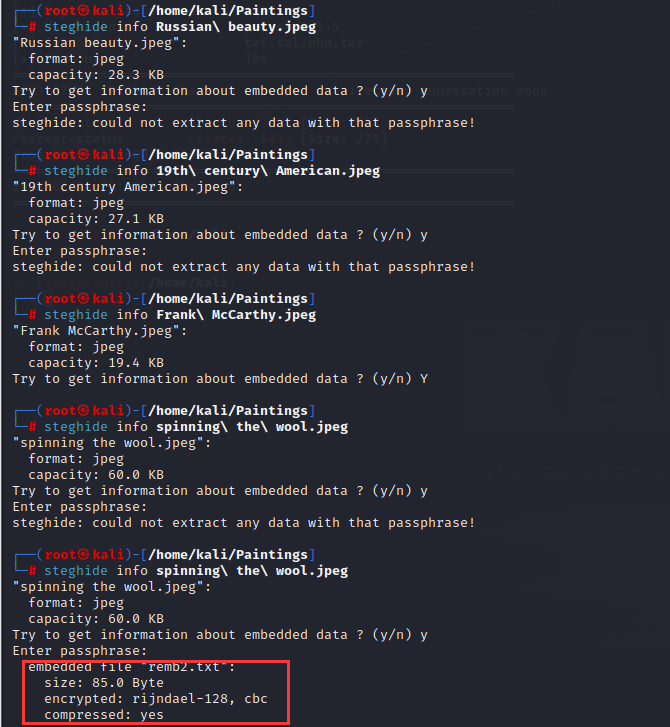

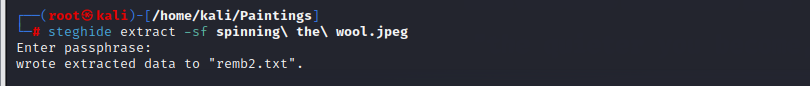

提取图片中的remb2.txt

1

steghide extract -sf ...见图片

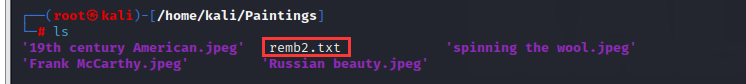

此时我们的当前目录中已经下载下来了remb2.txt

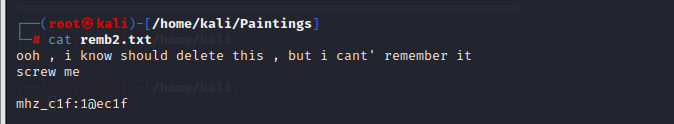

查看remb2.txt中的内容

发现新消息:mhz_c1f:1@ec1f 很可能是root用户的登录账号和密码

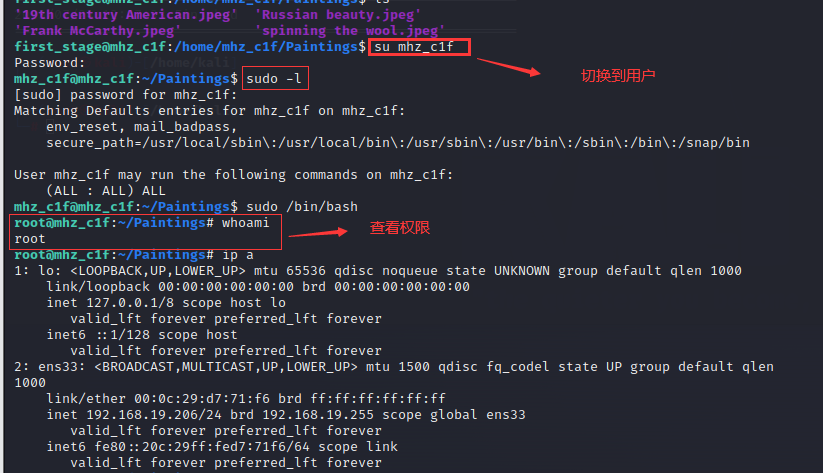

尝试登录

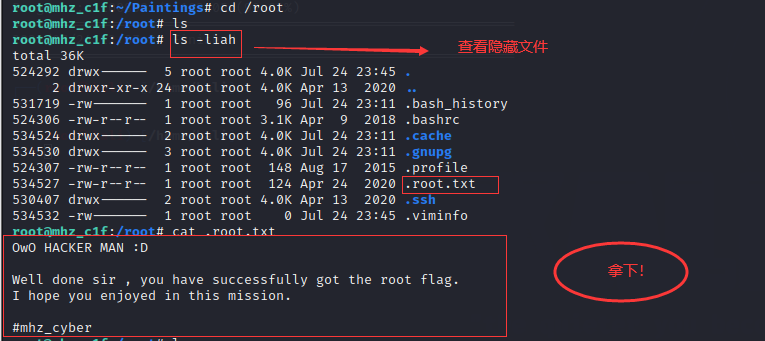

登录成功,发现已经拿到root权限

本次打靶结束