ZAP简介

OWASP Zed Attack Proxy(ZAP)是一个交互式的,用于web应用程序漏洞挖掘的渗透测试工具。

目录:

[TOC]

特点:

- 免费开源

- 跨平台

- 易用

- 容易安装

- 国际化、支持多国语言

- 文档全面

主要功能:

- 主动扫描

- 加载项

- 警报

- 抗CSRF令牌

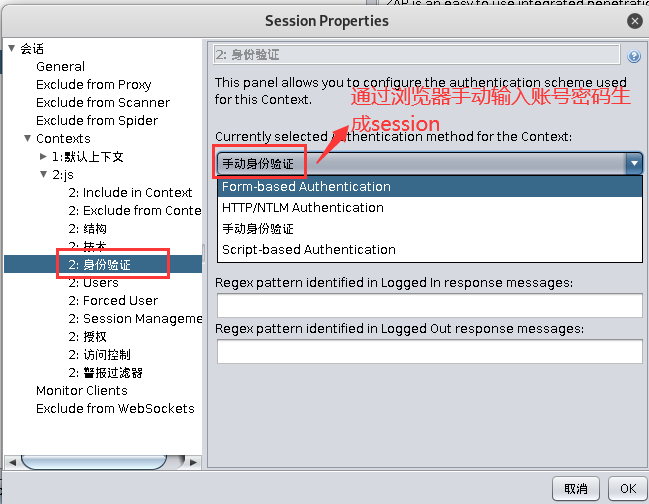

- 身份验证

- 破发点

- 上下文

- 筛选器

- HTTP会话

- 拦截代理

- 模式

- 备注

- 被动扫描

- 范围

- 会话管理

- 爬虫

- 标签

- 用户

安装ZAP

自行安装:

- 官网下载很慢,而且中途容易重定向丢失url,原因是github在url重定向中使用了time-limited,当超过一定时间后url会失效。

- 解决中途需要登录objects.githubusercontent.com:在github项目仓库中找到直接下载地址,拷贝到其他下载器(迅雷,Motrix)等下载

- 不过我最后还是下载失败了,使用了motrix中途会断网。。。

- 最后在小破站中发现kali自带了zap,暂且使用kali的zap学习吧

环境需求

java 环境 windows

ZAP的使用

截断代理

类似于burp suite抓包

- 会话存储功能:可以把操作结果记录下来

被动扫描

对截断代理中抓取到的数据包和协议和会自动进行漏洞扫描

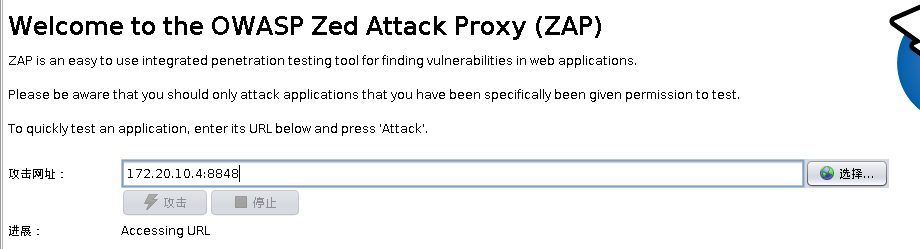

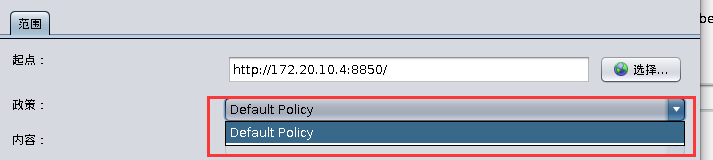

主动扫描

1.输入要进行攻击的Url开始扫描

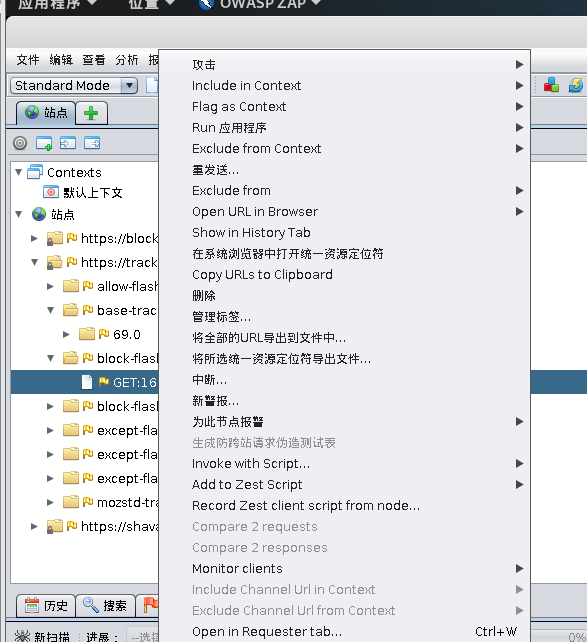

2.选中扫描到的网站目录进行攻击

fuzzy(模糊查询)

1.从工具选项进入

2.右键扫描到的文件进入

主要用途:

目录扫描

注入扫描

爆破

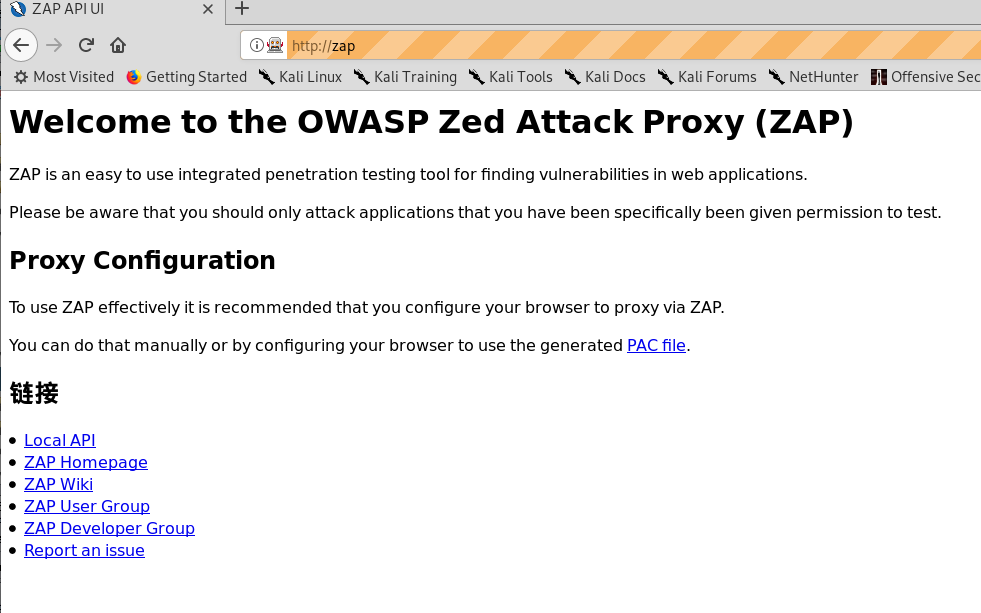

API

在开启代理的情况下访问:http://zap/

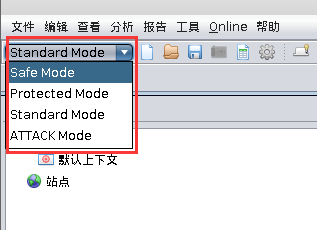

扫描模式

- safe:

- 发现漏洞的数量最少,但是是最安全的一种扫描方式

- 用于网站刚搭建好的测试扫描

- protected:只能对指定的webapplication进行扫描

- standard:会有一定的危险度和破坏性

- attack:扫描所有目标网站的漏洞

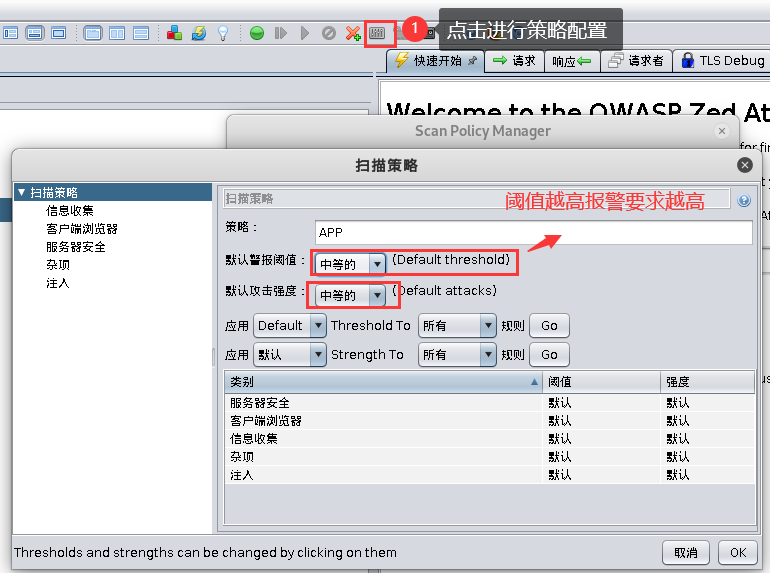

扫描策略

配置新的扫描策略:

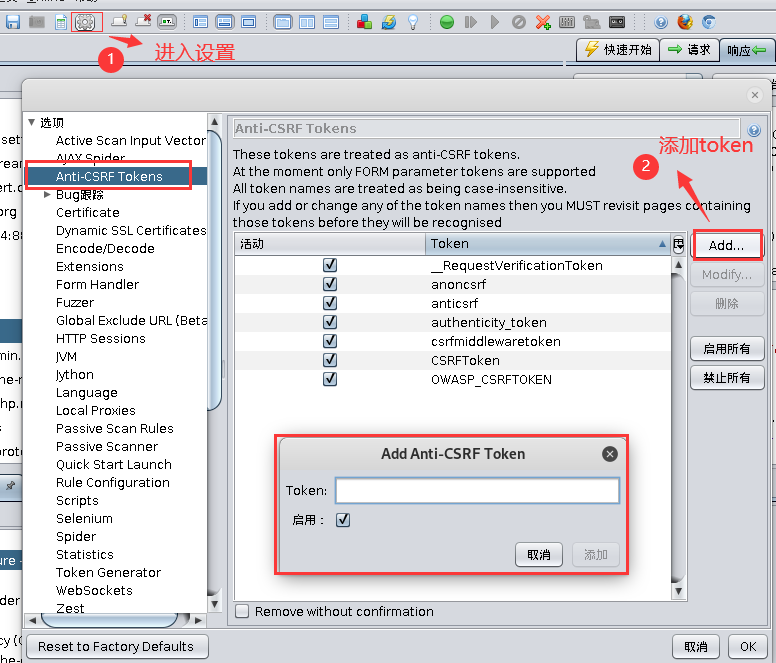

Anti CSRF Tokens

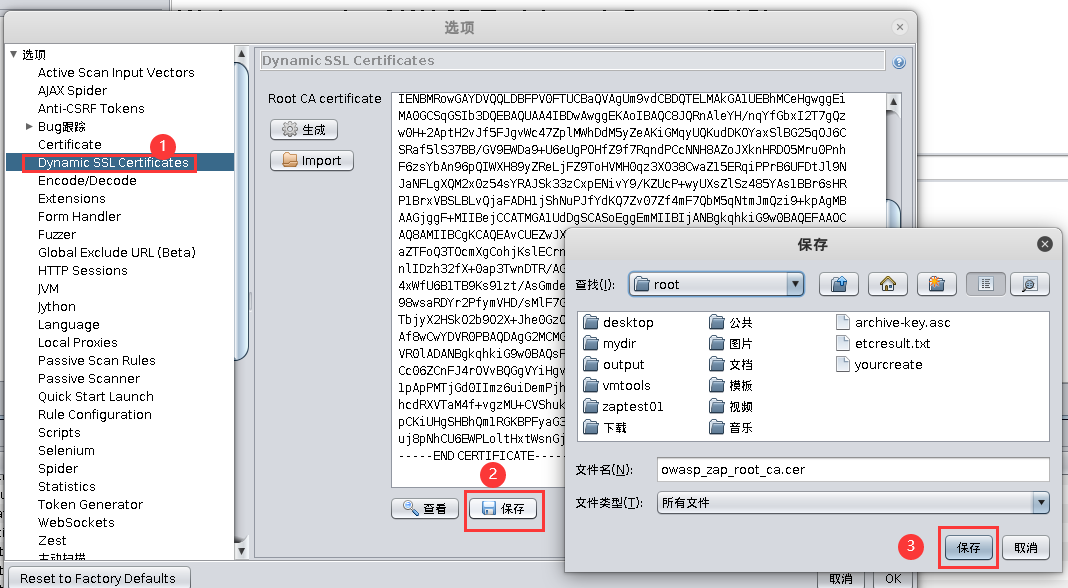

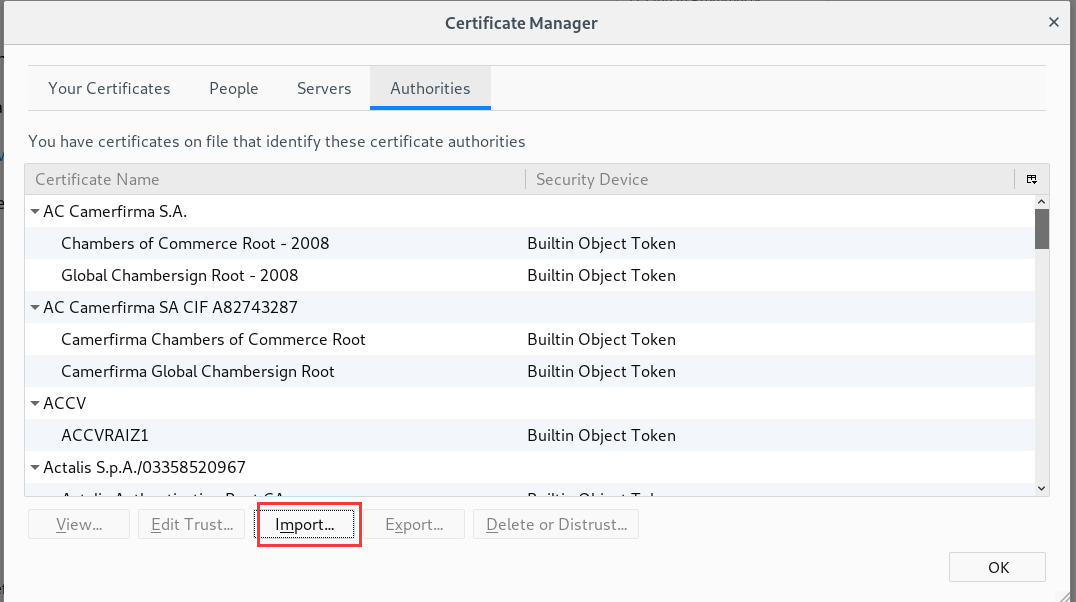

HTTPS——CA

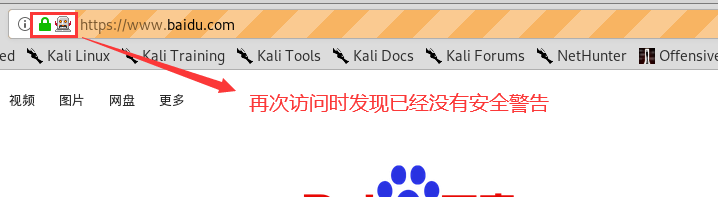

在访问HTTPS协议的网站的时候ZAP的证书可能不被信任

可将ZAP生成的证书保存到本地,然后在浏览器安装

再次访问时不再进行安全提示

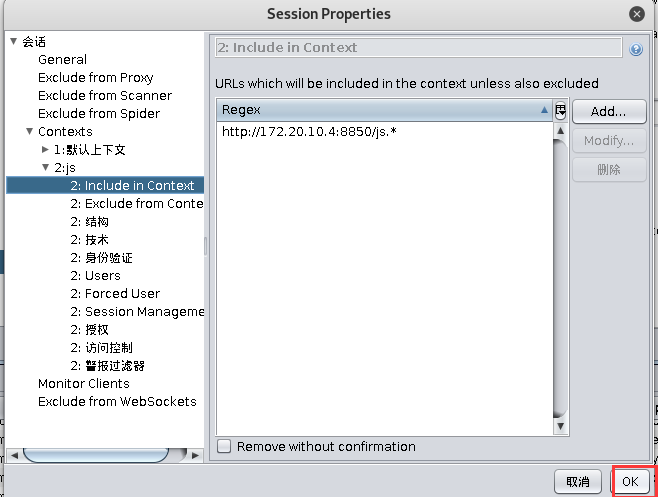

SCOPE/Contexts/filter

目录文件右击>include in context>new context

相当于给要扫描的具体目录进行标记,方便过滤

Http session

Note/tag

给扫描到的记录添加描述

ZAP标准扫描工作流程

- 设置代理

- 设置浏览器的代理

- 手动爬网

- 手动点击每个web页面,爬取数据

- 自动爬网

- 利用爬行功能自动爬网

- 主动扫描